Risiko Keamanan Digital

Risiko keamanan digital adalah segala peristiwa atau tindakan yang dapat menyebabkan kehilangan atau kerusakan pada komputer atau perangkat keras, perangkat lunak, data, informasi, atau kemampuan pemrosesan perangkat seluler. Semakin umum risiko keamanan digital termasuk serangan Internet dan jaringan, akses dan penggunaan yang tidak sah, pencurian perangkat keras, pencurian perangkat lunak, pencurian informasi, dan kegagalan sistem.Cybercrime

Istilah cybercrime merujuk pada tindakan ilegal berbasis online atau internet seperti mendistribusikan perangkat lunak berbahaya atau melakukan pencurian identitas. Perangkat lunak yang digunakan oleh penjahat cyber kadang-kadang disebut crimeware.

Pelaku kejahatan dunia maya biasanya termasuk dalam salah satu kategori dasar ini: peretas, cracker, skrip kiddie, mata-mata perusahaan, karyawan tidak etis, cyberextortionist, dan cyberterrorist.

Serangan Internet dan Jaringan

Serangan internet dan jaringan yang membahayakan keamanan termasuk malware, botnet, penolakan serangan layanan, pintu belakang, dan spoofing.

Malware

Ingatlah bahwa malware, kependekan dari perangkat lunak berbahaya, terdiri dari program yang bertindak tanpa sepengetahuan pengguna dan dengan sengaja mengubah operasi komputer dan perangkat seluler.

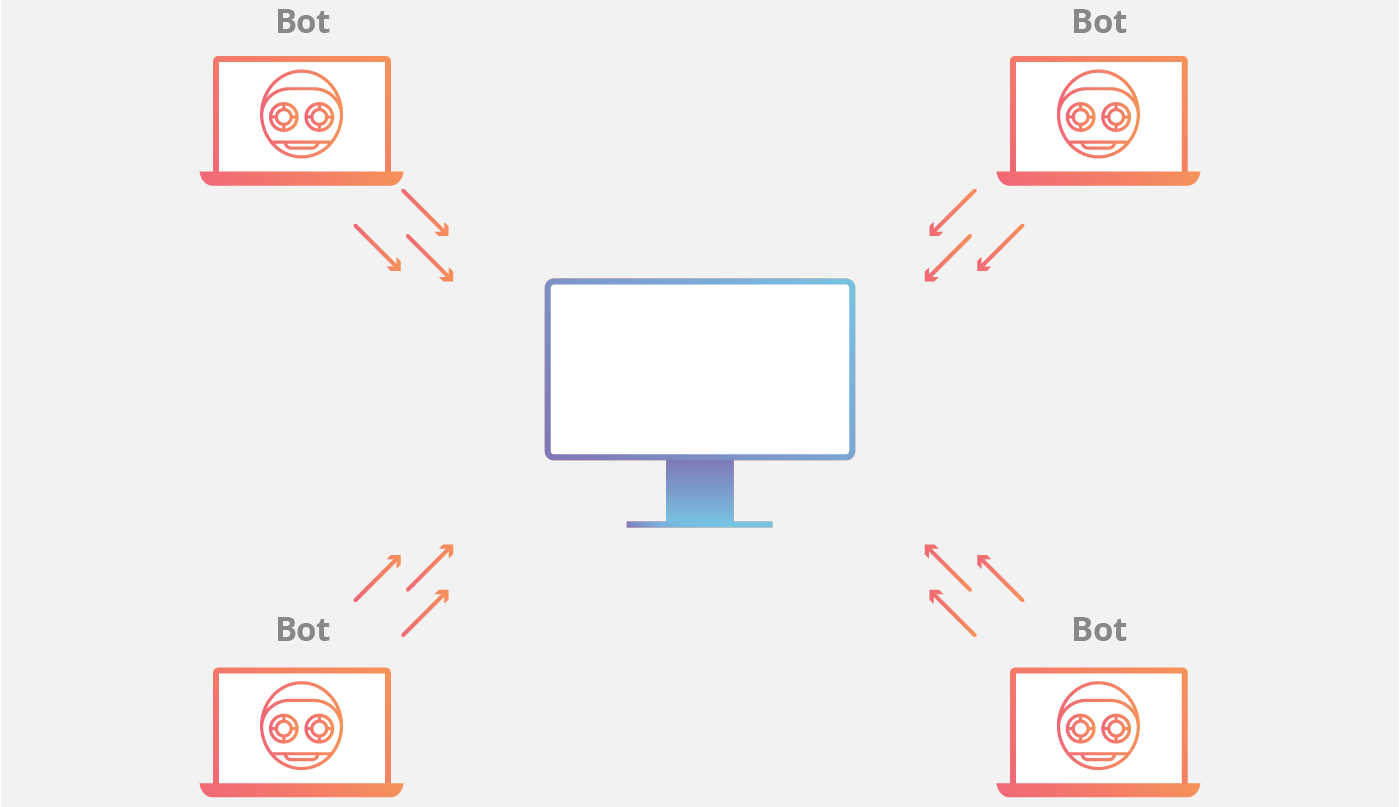

Botnet

Botnet, atau zombie army, adalah sekelompok komputer atau perangkat seluler yang disusupi yang terhubung ke jaringan, seperti Internet, yang digunakan untuk menyerang jaringan lain, biasanya untuk jahat tujuan. Komputer atau perangkat yang disusupi, yang dikenal sebagai zombie, adalah milik pemiliknya tidak menyadari bahwa komputer atau perangkat dikendalikan dari jarak jauh oleh orang luar.

Denial of Service Attacks (Penolakan serangan layanan)

Serangan denial of service (DoS attack) adalah serangan yang bertujuan untuk mengganggu komputer akses ke layanan Internet, seperti web atau email. Pelaku melakukan serangan DoS di berbagai cara.

Back Doors

Back doors adalah program atau serangkaian instruksi dalam program yang memungkinkan pengguna untuk memotong keamanan kontrol saat mengakses program, komputer, atau jaringan.

Spoofing

Spoofing adalah teknik yang digunakan pengganggu untuk membuat jaringan atau transmisi Internet mereka muncul sah untuk komputer atau jaringan korban. Dua jenis skema spoofing yang umum adalah IP dan spoofing email.

Firewalls

Firewall adalah perangkat keras dan / atau perangkat lunak yang melindungi sumber daya jaringan dari gangguan oleh pengguna di jaringan lain, seperti Internet. Semua pengguna jaringan dan online harus melaksanakan solusi firewall.

Organisasi menggunakan firewall untuk melindungi sumber daya jaringan dari orang luar dan membatasi akses karyawan ke data sensitif, seperti daftar gaji atau catatan personalia. Mereka dapat mengimplementasikan solusi firewall sendiri atau mengalihdayakan kebutuhan mereka ke perusahaan yang khusus menyediakan perlindungan firewall.

Unauthorized Access and Use (Akses dan Penggunaan Tidak Sah)

Akses tidak sah adalah penggunaan komputer atau jaringan tanpa izin. Penggunaan yang tidak sah adalah penggunaan komputer atau datanya untuk kegiatan yang tidak disetujui atau mungkin ilegal.

Pengguna rumahan dan bisnis dapat menjadi target akses dan penggunaan yang tidak sah. Penggunaan tanpa izin termasuk berbagai kegiatan: seorang karyawan yang menggunakan komputer organisasi untuk mengirim pribadi pesan email.

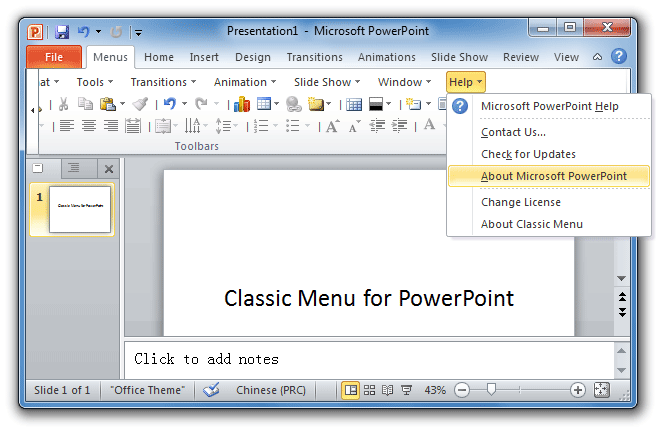

Access Controls (Kontrol Akses)

Kontrol akses adalah tindakan keamanan yang menentukan siapa dapat mengakses komputer, perangkat, atau jaringan; ketika mereka dapat mengaksesnya; dan tindakan apa yang mereka bisa

ambil saat mengaksesnya. Selain itu, komputer, perangkat, atau jaringan harus memelihara audit

jejak yang merekam dalam file upaya akses yang berhasil dan tidak berhasil. Tidak berhasil upaya akses dapat disebabkan oleh pengguna yang salah mengetik kata sandi, atau itu bisa disebabkan oleh pelaku berusaha ribuan kata sandi.

User Names and Passwords (Nama Pengguna dan Kata Sandi)

User names - juga disebut ID pengguna (identifikasi), nama masuk, atau nama masuk - adalah kombinasi unik dari karakter, seperti huruf alfabet atau angka, yang mengidentifikasi satu

pengguna tertentu. Kata sandi (passwords) adalah kombinasi pribadi karakter yang terkait dengan nama pengguna yang memungkinkan akses ke sumber daya komputer tertentu.

Passphrase

Passphrase adalah kombinasi kata-kata pribadi, sering kali menggunakan huruf kapital campuran dan

tanda baca, terkait dengan nama pengguna yang memungkinkan akses ke sumber daya komputer tertentu.

PIN

PIN (personal identification number), kadang-kadang disebut kode sandi, adalah angka

kata sandi, baik ditugaskan oleh perusahaan atau dipilih oleh pengguna. PIN memberikan tingkat tambahan keamanan. Pilih PIN dengan hati-hati dan lindungi ketika Anda melakukan kata sandi lainnya.

Possessed Objects

Possessed Objects adalah benda apa pun yang harus Anda miliki, atau bawa, untuk mendapatkan akses ke komputer atau fasilitas komputer. Contoh benda yang dimiliki adalah lencana, kartu, kartu pintar, dan kunci. Kartu yang Anda gunakan di ATM (mesin teller otomatis), misalnya, adalah Possessed Objects yang memungkinkan akses ke rekening bank Anda.

Biometric Devices (Perangkat biometrik)

Perangkat biometrik mengautentikasi identitas seseorang dengan menerjemahkan karakteristik pribadi, seperti sidik jari, menjadi kode digital yang dibandingkan dengan kode digital yang disimpan di komputer atau perangkat seluler yang memverifikasi karakteristik fisik atau perilaku.

Pembaca Sidik Jari (Fingerprint Reader)

Pembaca sidik jari, atau pemindai sidik jari, menangkap kurva dan lekukan sidik jari. Organisasi

menggunakan pembaca sidik jari untuk mengamankan pintu, komputer, dan perangkat lunak.

Sistem Pengenalan Wajah (Face Recognition System)

Sebuah sistem pengenalan wajah menangkap gambar wajah langsung dan membandingkannya dengan gambar yang disimpan untuk menentukan apakah orang tersebut adalah pengguna yang sah.

Sistem Geometri Tangan (Hand Geometry System)

Sistem geometri tangan mengukur bentuk dan ukuran tangan seseorang. Karena sistem geometri tangan bisa mahal, mereka sering digunakan di perusahaan besar untuk melacak waktu dan kehadiran pekerja atau sebagai perangkat keamanan.

Sistem Verifikasi Suara (Voice Verification System)

Sebuah sistem verifikasi suara membandingkan perkataan langsung seseorang dengan pola suara yang tersimpan. Organisasi yang lebih besar terkadang menggunakan verifikasi suara sistem sebagai perangkat waktu dan kehadiran. Banyak perusahaan juga menggunakan teknologi ini untuk akses ke file dan jaringan yang sensitif. Beberapa layanan keuangan menggunakan verifikasi suara sistem untuk mengamankan transaksi perbankan pada ponsel.

Sistem Verifikasi Tanda Tangan (Signature Verification System)

Sistem verifikasi tanda tangan mengenali bentuk tanda tangan tulisan tangan Anda, serta mengukur tekanan yang diberikan dan gerakan digunakan untuk menulis tanda tangan. Sistem verifikasi tanda tangan menggunakan spesialisasi pena dan tablet. Sistem verifikasi tanda tangan sering digunakan untuk mengurangi penipuan di lembaga keuangan.

Forensik Digital (Digital Forensics)

Forensik digital, juga disebut cyberforensik, adalah penemuan, pengumpulan, dan analisis bukti

ditemukan di komputer dan jaringan. Forensik digital melibatkan pemeriksaan media, program, data dan file log di komputer, perangkat seluler, server, dan jaringan. Banyak area menggunakan forensik digital, termasuk penegakan hukum, jaksa penuntut, intelijen militer, agen asuransi, dan departemen keamanan informasi di sektor swasta.

Pencurian Perangkat Lunak (Software Theft)

Pencurian perangkat lunak terjadi ketika seseorang mencuri media perangkat lunak, dengan sengaja menghapus program, secara ilegal mendaftar dan / atau mengaktifkan suatu program, atau secara tidak sah menyalin suatu program.

Perlindungan terhadap Pencurian Perangkat Lunak

Agar media perangkat lunak tidak dicuri, pemilik harus menyimpan kotak dan perangkat lunak asli

media atau konfirmasi online perangkat lunak yang dibeli di lokasi yang aman, tidak terlihat mengganggu mata. Semua pengguna komputer harus membuat cadangan file dan drive mereka secara teratur, jika terjadi pencurian.

Pencurian Informasi (Information Theft)

Pencurian informasi terjadi ketika seseorang mencuri informasi pribadi atau rahasia. Pengguna bisnis dan rumahan dapat menjadi korban pencurian informasi. Seorang eksekutif perusahaan yang tidak etis dapat mencuri atau membeli informasi curian untuk mengetahui tentang pesaing. Seseorang yang korup dapat mencuri nomor kartu kredit untuk melakukan pembelian yang curang. Pencurian informasi sering dikaitkan dengan jenis kejahatan dunia maya lainnya.

Perlindungan terhadap Pencurian Informasi

Sebagian besar organisasi akan berusaha mencegah pencurian informasi dengan menerapkan kontrol identifikasi dan otentikasi pengguna yang dibahas sebelumnya dalam bab ini. Kontrol ini paling cocok untuk melindungi informasi pada komputer yang terletak di lokasi organisasi. Untuk lebih melindungi informasi di Internet dan jaringan, organisasi dan individu menggunakan berbagai teknik enkripsi.

Enkripsi (Encryption)

Enkripsi adalah proses mengubah data yang dapat dibaca oleh manusia menjadi karakter yang disandikan untuk mencegah akses yang tidak sah. Anda memperlakukan data terenkripsi sama seperti data lainnya. Artinya, Anda dapat menyimpannya atau mengirimnya dalam pesan email. Untuk membaca data, penerima harus mendekripsi, atau mendekodekannya.

Digital Signatures dan Sertifikat

Digital Signatures adalah kode terenkripsi yang dilampirkan seseorang, situs web, atau organisasi ke pesan elektronik untuk memverifikasi identitas pengirim pesan. Tanda tangan digital sering digunakan untuk memastikan bahwa penipu tidak berpartisipasi dalam transaksi Internet.

Sertifikat digital adalah pemberitahuan yang menjamin pengguna atau situs web sah. Aplikasi e-commerce umumnya menggunakan sertifikat digital. Browser sering menampilkan pesan peringatan jika situs web tidak memiliki sertifikat digital yang valid.